Ich habe nachfolgend einige Originaldokumente aus dem NSA-Gruselkabinett von Spionagewerkzeugen bereitgestellt und kommentiert. In den PDFs, in denen die Dokumente jeweils gruppiert sind, findet sich auf der ersten Seite eine Kurzbeschreibung von Jacob Applebaum, der sie am 30.Dezember auf dem 30c3 Chaos Communication Congress präsentiert hat. Der Spiegel hat die Dokumente zuerst veröffentlicht. Wir verdanken sie dem Whistleblower Edward Snowden.

Ich habe nachfolgend einige Originaldokumente aus dem NSA-Gruselkabinett von Spionagewerkzeugen bereitgestellt und kommentiert. In den PDFs, in denen die Dokumente jeweils gruppiert sind, findet sich auf der ersten Seite eine Kurzbeschreibung von Jacob Applebaum, der sie am 30.Dezember auf dem 30c3 Chaos Communication Congress präsentiert hat. Der Spiegel hat die Dokumente zuerst veröffentlicht. Wir verdanken sie dem Whistleblower Edward Snowden.

Die Unterlagen stammen aus den Jahren 2008 bzw. 2009 – aber gehen wir besser mal davon aus, dass sich die Spitzel-Technik in den letzten 5 Jahren mächtig weiterentwickelt hat. Allerdings ist der Stand von damals bereits furchteinflößend genug.

Es existiert eine NSA-Abteilung mit dem Namen ANT, die für Spionagezwecke sog. Implantate entwickelt, also Trojaner, Schadsoftware und Wanzen für die verschiedensten Kommunikationsgeräte, Computer und Netzwerkkomponenten. Dabei handelt es sich sowohl um Software-Implantate, die aus der Ferne in das angegriffene Gerät eingeschleust werden, als auch um Hardware-Implantate, die in den Rechner bzw. die zu infiltrierende Komponente eingebaut werden müssen. Allerdings muss der Geheimdienst dazu nirgendwo einbrechen. Die zu manipulierende Komponente wird auf dem Postwege abgefangen, um sie vor der Auslieferung zu verwanzen. Das nennt die NSA „Interdiction“.

Software-Implantate sind Exploits, beruhen also auf einem Ausnutzen einer Sicherheitslücke. Das funktioniert meist aus der Ferne, also aus dem Geheimdienstbüro heraus, über das Internet.

Diese Sicherheitslücken sammelt der NSA, indem er sie von seinen Spezialisten aufspüren lässt oder sie von Hackern ankauft. Am leichtesten hat er es mit Sicherheitslücken in Hard- und Software amerikanischer Unternehmen – die sind nämlich verpflichtet, diese zuerst an die NSA zu melden. Es ist nicht auszuschließen, dass den Unternehmen anschließend die Reparatur untersagt wird – entsprechende Gesetzgebung ist in den USA vorhanden. Es wird aber auch nicht ausgeschlossen, dass die NSA gezielt Hintertüren für sich einbauen lässt.

Implantate für PCs

Für Computer stehen der NSA Soft- und Hardware-Implantate zur Verfügung.

SWAP ist solch ein Softwareimplantat, welches sich so tief auf die BIOS-Ebene des Computers begibt, dass es sogar Neuinstallationen der Betriebssystemsoftware überlebt. Es kann von dort aus diverse auf dem Computer installierte Betriebssysteme wie Windows, FreeBSD, Linux und Solaris übernehmen, Schadkomponenten aus dem Internet nachladen, um dann beispielsweise Webcam oder Mikrofon zu steuern, oder auf Dateien und Kommunikation auf dem Rechner zuzugreifen.

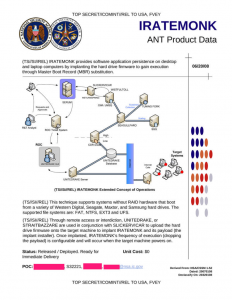

IRATEMONK nistet sich in Festplatten der Hersteller Western Digital, Seagate, Maxtor und Samsung ein – diese Hersteller decken sicher 95% des Marktes für Festplatten ab. Auch dieses Implantat speichert sich so tief in der Firmware (dem Festplatten-Betriebssystem), dass ein Formatieren der Festplatte allein es nicht vertreiben kann.

SOMBERKNAVE ist ein Windows XP-Implantat, das heimlich WLAN-Verbindungen nach außen herstellt, um sich mit der Zentrale der NSA zu verbinden, die dann den Rechner auf diese Weise steuern und infiltrieren kann.

Andere Wanzen wie HOWLERMONKEY, JUNIORMINT, TRINITY und MAESTRO-II sind Hardware-Implantate mit diversen Einsatzgebieten. Teilweise sind sie kleiner als eine 1 Cent-Münze.

Implantate für Router

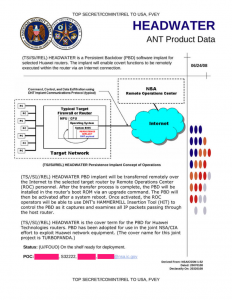

Bei Routern handelt es sich um Geräte, die für einen oder mehrere angeschlossene Computer den Zugang zum Internet herstellen. DSL-Router tun das beispielsweise über die DSL-Verbindung des Internet-Zugangsprovider – fast jeder DSL-Nutzer dürfte einen solchen Router zuhause haben.

Betroffen sind u.a. Geräte des Herstellers Huawei, der insbesondere bei privaten Netzwerken und im SOHO-Bereich vertreten ist. Huawei produziert für diverse Hersteller im Auftrag Router (sog. Whitelabel). Auch viele Internet-Zugangsprovider liefern Geräte aus, die von Huawei produziert sind – beispielsweise O2, Vodafone und die Deutsche Telekom.

Doch auch Business-Geräte des Herstellers Juniper sind betroffen.

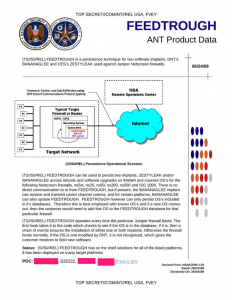

Implantate für Firewalls

Firewalls sind Internet-Infrastrukturkomponenten, die ein Netz von Rechnern von Angriffen von außen schützen sollen. Ausgerechnet für diese Geräte besitzt die NSA Implantate, nutzt sie also gezielt für Angriffe auf Netze. Sie verkehrt die Bedeutung einer Firewall ins Gegenteil.

Hier sind u.a. ebenfalls Geräte des Herstellers Huawei das Ziel. Doch gerade auch Geräte, die klar dem Business- und Großunternehmensbereich zugeordnet sind, sind das Ziel dieser Angriffe, nämlich solche der Hersteller Juniper und Cisco. Dies ist ein ganz klares Zeichen dafür, dass der Schwerpunkt auf Wirtschaftsspionage liegt – Terroristen würden solche Geräte niemals verwenden.

Implantate für Server

Server (hier im Sinne von Hardware verwendet) dienen dazu, einem angeschlossenen Computernetz zentrale Dienste anzubieten. Das kann z.B. die Emailverwaltung sein, die zentrale Dokumentenablage, der Betrieb einer Internetseite, Datenbanken, eine Chat-Plattform und vieles weiteres.

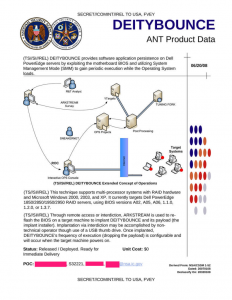

DEITYBOUNCE ist ein Software-Implantat für die weit verbreitete PowerEdge-Serie des Herstellers Dell. Auch ein Hardware-Implantat mit dem Namen GODSURGE steht zur Verfügung.

IRONCHEF ist das entsprechende Software-Implantat für die weit verbreiteten ProLiant-Server des Herstellers HP. Man darf davon ausgehen, dass die NSA mit der Entwicklung Schritt gehalten hat, und auch für diverse neue Server entsprechende Werkzeuge besitzt.

Angriffswerkzeuge auf WLANs

Der Gruselkatalog enthält mehrere Angriffswerkzeuge auf WLAN-Netzwerke.

NIGHTSTAND ist quasi das Äquivalent zum Zombie-Bügeleisen – es kann WLAN-Netzwerke von außen angreifen und Software in die daran angeschlossenen Computer einschleusen.

Dabei sind sicher nicht nur offene WLAN-Netzwerke betroffen – es gibt genug Ansatzpunkte bei verschlüsselten Systemen, sie zu knacken. Und es können wieder Sicherheitslücken in den WLAN-Routern ausgenutzt werden, um eine Verschlüsselung zu umgehen.

NIGHTSTAND kann eine Entfernung von bis zu 13 Kilometern überbrücken. Die NSA beschreibt den Angriff als „für den Nutzer unbemerkbar“.

SPARROW II ist ein Hardwaretool, um Drahtlosnetzwerke zu erfassen und zu kartieren, etwa von einer Drohne aus.

In Steckern versteckte Implantate

Besonders heimtückisch sind in USB-Steckern versteckte Implantate. Solche Stecker sind beispielsweise an Maus, Tastatur, externen Festplatten oder USB-Sticks vorhanden – aber selbst gewöhnliche USB-Verlängerungskabel sind betroffen. Der Stecker sieht dabei von außen vollkommen unverdächtig aus.

Beim Anschluss an den Computer übernimmt dieses Implantat den Rechner, und kann ihm dann Trojaner und andere Implantate unterschieben, sowie damit die gesamte Kommunikation des angeschlossenen Netzwerkes überwachen.

Ein USB-Gerät ist leicht auszutauschen oder unterzuschieben – etwa indem man eine ganze Charge Mäuse verwanzt, bevor diese an eine Behörde oder ein Unternehmen ausgeliefert wird, oder irgendwo „verloren gegangene“, herumliegende USB-Sticks, die jemand nichtsahnend mitnimmt und verwendet.

Die NSA gibt den Preis dieser Implantate in 50 Stück-Paketen mit 200.000 bis über 1 Million Dollar an. Sie werden also direkt im großen Stil eingesetzt – unter 50 Stück macht man’s nicht. Und für unsere Sicherheit darf uns nichts zu teuer sein, nicht wahr?

FIREWALK ist ein Implantat, welches in einer Netzwerkbuchse sitzt. Es kann den ganzen Netzwerkverkehr überwachen, aber auch von außen verändern, also manipulierte Datenpakete unterschieben. Auch hier gibt es das 50er-Paket für über 500.000 Dollar.

Implantat in Bildschirmkabeln

RAGEMASTER ist ein Implantat, welches sich im Kabel verbirgt, der vom Computer zum Bildschirm führt. Es fängt das Bild ab, welches der Bildschirm anzeigt. Dazu muss der Rechner nicht mit dem Internet verbunden sein. Es ist so klein, dass es sich vollständig im „Ferrit-Kern“ verbirgt, der das Kabel gegen Störungen abschirmen soll.

Diese Wanze strahlt nicht selbst, sondern wird von außen per Radar-Strahlung abgefragt. Damit gehört sie zu einer Produktfamilie mit dem Namen „ANGRYNEIGHBOR“, die auch Instrumente zur Raumüberwachung und zur Tastaturüberwachung umfasst.

Die zugehörigen Geräte zur Radarstrahlung finden sich hier etwas weiter unten, in der Sektion „Geräte zur Überwachung“.

Implantat in Tastaturen

SURLYSPAWN ist ein winziges Implantat für den Einsatz in Tastaturen. Damit können sämtliche Tastatureingaben mitgelesen werden, selbst wenn der Rechner nicht ans Internet angeschlossen wird.

Auch diese Wanze strahlt nicht selbst, sondern wird von außen per Radar-Strahlung abgefragt. Damit gehört sie ebenfalls zur Produktfamilie mit dem Namen „ANGRYNEIGHBOR“.

Die zugehörigen Geräte zur Radarstrahlung finden sich hier in der Sektion „Geräte zur Überwachung“.

Geräte zur Überwachung

Die Produktfamilie ANGRYNEIGHBOR umfasst Wanzen, die in Tastaturen (SURLYSPAWN) oder in Monitorkabeln (RAGEMASTER) eingebaut sein können (beide etwas weiter oben beschrieben), aber auch klassische Wanzen zur Audioüberwachung (LOUDAUTO) und selbst zur Überwachung von Objekten im Raum (TAWDRYYARD). Die NSA weist in ihren Dokumenten darauf hin, dass diese Wanzen aus handelsüblichen Komponenten bestehen, die nicht zur NSA zurückverfolgt werden können.

Die Besonderheit dieser Geräte ist, dass sie selbst nicht aktiv senden, sondern von außen von einer Radareinheit abgefragt werden.

CTX4000 und dessen Nachfolger PHOTOANGLO sind solche Radareinheiten, die die NSA in Zusammenarbeit mit dem britischen Geheimdienst GCHQ entwickelt hat. Sie werden auf den überwachten Raum gerichtet, und empfangen das durch die Radarwanzen veränderte Echo, aus dem dann die gewünschten Informationen entnommen werden. Internen Dokumenten zufolge wurde diese Technik gegen die EU-Niederlassung in Washington eingesetzt.

Die NSA gibt die Leistung der Geräte bei Verwendung eines Verstärkers mit 1000 Watt an. Damit können sie eine Entfernung von über 3 Kilometern überbrücken.

Das Britische Konsulat in der Yorckstraße in Düsseldorf ist etwa 2,5 Kilometer Luftlinie vom Landtag Nordrhein-Westfalens entfernt. In der Reichweite liegen diverse Ministerien und selbstverständlich auch die Staatskanzlei der Regierung unseres Bundeslandes. Die Entfernung zwischen Amerikanischer Botschaft in Berlin und Reichstag bzw. Kanzleramt beträgt sogar weniger als 1 Kilometer.

Übrigens: Diese Radargeräte können Laserdrucker und -Kopierer aus der Ferne auslesen – also gedruckte oder kopierte Dokumente ausspähen – ohne dass der Kopierer dazu verwanzt sein muss. Die normalen Abstrahlungen des Druckers reichen bereits. Dieses System nennt die NSA DROPMIRE.

Ich möchte mir die gesundheitlichen Risiken nicht ausmalen, wenn man einer Radarstrahlung von 1000 Watt ausgesetzt ist. Bösen Menschen fällt vielleicht jetzt der Ex-Präsident Venezuelas Hugo Chávez ein, der vor knapp einem Jahr an Krebs verstorben ist.

Mit NIGHTWATCH wird das Monitorsignal eines durch RAGEMASTER verwanzten Bildschirms sichtbar gemacht.

Implantate für Mobiltelefone

DROPOUTJEEP ist eine Angriffs-Software für iPhones von Apple. Sie ermöglicht dem Geheimdienst das Mikrofon und die eingebaute Kamera zu benutzen, auf alle Emails und SMS zuzugreifen, auf das Adressbuch, und auch die Telefongespräche selbst zu belauschen. Und natürlich weiß der Geheimdienst dann immer, wann sich die überwachte Person wo befindet. Diese Informationen über dieses Tool stammen aus dem Jahr 2008 – man darf gewiss davon ausgehen, dass diese Software weiterentwickelt wurde, und mittlerweile auch für andere Telefone bereitsteht.

GOPHERSET und MONKEYCALENDAR sind Angriffswerkzeuge, die beliebige SIM-Karten dazu bringen, Standortinformationen des Telefons, SMS, das Telefonbuch sowie Telefonanrufprotokolle als versteckte SMS zu versenden. Dazu wird offenbar eine Schwachstelle im SIM-Toolkit genutzt, für die bislang kein Schutz existiert. Diese Angriffe sind durch simples Senden von präparierten SMS an das anzugreifende Telefon möglich, die der Benutzer nicht bemerkt.

Angriffswerkzeuge für Mobiltelefon-Netze

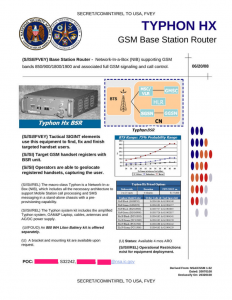

Eine klassische Angriffsmethode auf Mobilfunk-Telekommunikation ist das Errichten einer falschen Funkzelle. Mobiltelefone in der Nähe verbinden sich zu dieser falschen Zelle, die dann im Hintergrund eine Verbindung zu der echten Funkzelle herstellt. Der Nutzer bekommt davon nichts mit – in der falschen Zelle können dann aber alle Telefonate, SMS und der gesamte Datenverkehr abgeschnorchelt werden. Ein solches Gerät ist beispielsweise der TYPHON HX.

Jacob Applebaum berichtet davon, dass sich sein Telefon einmal mit einer Willkommensnachricht einer Telefongesellschaft aus Uganda meldete, als er in London in die Nähe der Ecuadorianischen Botschaft kam, in die Julian Assange im Juni 2012 auf der Suche nach Asyl geflüchtet ist. Offenbar hatte der GCHQ eine solche Überwachungsfunkzelle aufgestellt, die zuvor in Uganda im Einsatz war – und vergessen, die Begrüßungsnachricht auf einen britischen Provider zurückzusetzen.

Weitere Geräte dieser Rubrik sind spezielle Handys, die andere Mobiltelefone verfolgen oder orten können. Ein von den NSA-Technikern „Telefon-Stolperdraht“ genanntes Gerät mit dem Namen CANDYGRAM dient als Wachhund, welches SMS in die Überwachungszentrale sendet, wenn bestimmte zu überwachende Mobiltelefone in die Nähe kommen.

Bilder (c) National Security Agency, Lizenz: Top Secret USA / Five Eyes.

Dokumente stammen von der Whistleblower-Plattform cryptome.org.

Veröffentlicht zuerst von Der Spiegel.

Mein Kollege Daniel Düngel veröffentlichte am 7. Januar einen Blogpost mit dem Titel

Mein Kollege Daniel Düngel veröffentlichte am 7. Januar einen Blogpost mit dem Titel  Regierungstragende Koalitionen binden sich selbst in Koalitionsverträgen. Hier wird das Abstimmverhalten der Fraktionsmitglieder festgelegt. Und alle halten sich daran. Das Programm der einen Partei wird überlagert von dem der anderen Partei in der Koalition – und Gegenstand von Verhandlungen innerhalb dieser Koalition, meist auf oberster Ebene, von der der Wähler nichts mitbekommt, und die natürlich nicht in seinem Interesse sein müssen.

Regierungstragende Koalitionen binden sich selbst in Koalitionsverträgen. Hier wird das Abstimmverhalten der Fraktionsmitglieder festgelegt. Und alle halten sich daran. Das Programm der einen Partei wird überlagert von dem der anderen Partei in der Koalition – und Gegenstand von Verhandlungen innerhalb dieser Koalition, meist auf oberster Ebene, von der der Wähler nichts mitbekommt, und die natürlich nicht in seinem Interesse sein müssen. Ein weiteres Krankheitssymptom: Man darf offenbar niemals für Anträge des politischen Gegners stimmen. Auf das Thema kommt es nicht an. Sollte sich der Antrag als richtig und sinnvoll herausstellen, kann man dennoch nicht zustimmen, solange man nicht selbst auf dem Papier als Antragsteller steht.

Ein weiteres Krankheitssymptom: Man darf offenbar niemals für Anträge des politischen Gegners stimmen. Auf das Thema kommt es nicht an. Sollte sich der Antrag als richtig und sinnvoll herausstellen, kann man dennoch nicht zustimmen, solange man nicht selbst auf dem Papier als Antragsteller steht. Da lobe ich mir Minderheitsregierungen – da muss für jedes Thema geworben werden. Da können Mehrheiten beschafft werden, und sich thematische Bündnisse bilden, die weitaus genauer den Wählerwillen repräsentieren, weil sie auch mal quer durch vorgefasste Weltbilder gehen können. In sogenannten „stabilen Mehrheiten“ gibt es das leider nicht.

Da lobe ich mir Minderheitsregierungen – da muss für jedes Thema geworben werden. Da können Mehrheiten beschafft werden, und sich thematische Bündnisse bilden, die weitaus genauer den Wählerwillen repräsentieren, weil sie auch mal quer durch vorgefasste Weltbilder gehen können. In sogenannten „stabilen Mehrheiten“ gibt es das leider nicht. Auf dem

Auf dem  (Einen Antrag, den es so leider nie gegeben hat.)

(Einen Antrag, den es so leider nie gegeben hat.) Interne Dokumente belegen offenbar eine illegale Abmahnpraxis der Kanzlei Urmann und Kollegen (U+C). Zu diesem Ergebnis kommt ein

Interne Dokumente belegen offenbar eine illegale Abmahnpraxis der Kanzlei Urmann und Kollegen (U+C). Zu diesem Ergebnis kommt ein  Ich mag es nicht, mich öffentlich nach „innen“ zu beschäftigen. Öffentlich möchte ich lieber nach außen wirken. Euch wird aufgefallen sein, dass ich bislang nicht über pirateninterne Geschehnisse blogge, über Vorstände oder Fraktionskollegen, die Fraktion, was sie machen oder lassen soll und wie.

Ich mag es nicht, mich öffentlich nach „innen“ zu beschäftigen. Öffentlich möchte ich lieber nach außen wirken. Euch wird aufgefallen sein, dass ich bislang nicht über pirateninterne Geschehnisse blogge, über Vorstände oder Fraktionskollegen, die Fraktion, was sie machen oder lassen soll und wie.